倒數10天 go go~ 昨天我們介紹了那個測試網站的 XSS,今天的話就去玩玩之前 SQLi 時介紹的 Burp Suit,那至於是要打什麽弱點呢,那就是我們的 CSRF(Cross-site request forgery)

好相信看了上面那一串英文你們一定看懂是什麽了,沒錯就是跨站請求偽造,簡單地說,是攻擊者通過一些技術手段欺騙使用者的瀏覽器去訪問一個自己曾經認證過的網站並執行一些操作(如發郵件,發訊息,甚至財產操作如轉帳和購買商品)。由於瀏覽器曾經認證過,所以被訪問的網站會認為是真正的使用者操作而去執行。這利用了web中使用者身分驗證的一個漏洞

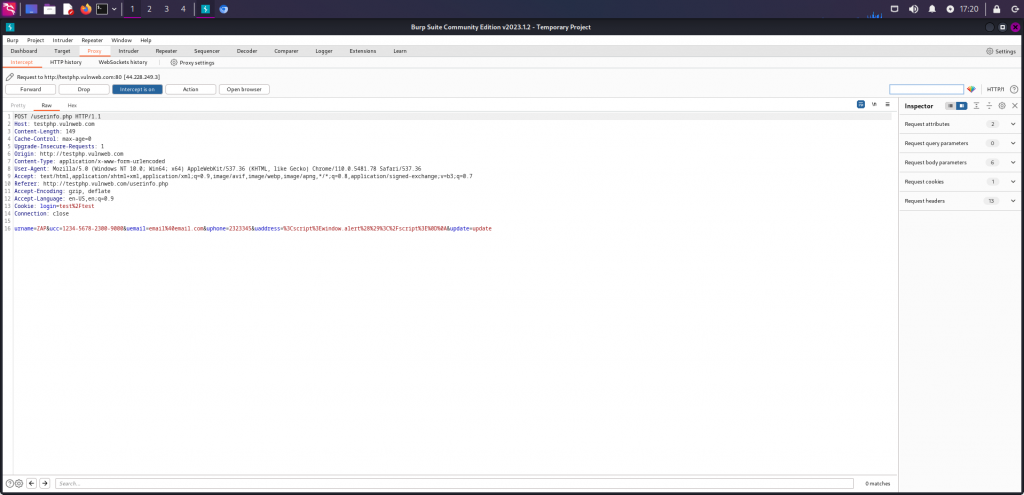

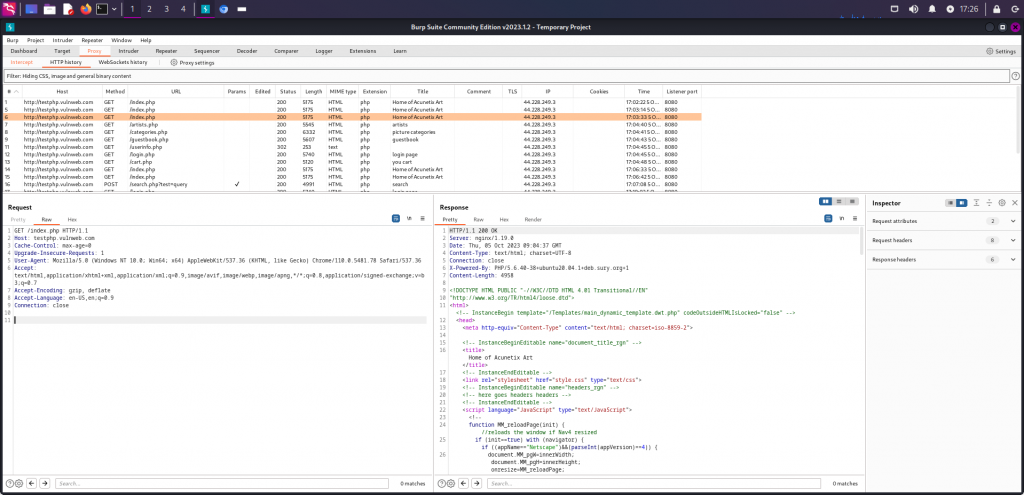

首先老樣子打開我們的 kali,也是一樣打開 Burp Suit,接著打開他的内建瀏覽器,一樣把 intercept 打開,然後在用戶的資料欄位按下更新

然後就會截取到原始回應

<form name="form1" method="post" action="">

<table border="0" cellspacing="1" cellpadding="4">

<tr>

<td valign="top">Name:</td><td><input type="text" value="James Markus" name="urname" style="width:200px"></td>

</tr>

<tr><td valign="top">Credit card number:</td><td><input type="text" value="1254-5498-5233-5569" name="ucc" style="width:200px"></td>

</tr>

<tr><td valign="top">E-Mail:</td><td><input type="text" value="example@vulnweb.com" name="uemail" style="width:200px"></td>

</tr>

<tr><td valign="top">Phone number:</td><td><input type="text" value="+44 123 12345 123" name="uphone" style="width:200px"></td>

</tr>

<tr><td valign="top">Address:</td><td><textarea wrap="soft" name="uaddress" rows="5" style="width:200px">North London, London, England</textarea></td>

</tr>

<tr><td colspan="2" align="right"><input type="submit" value="update" name="update"></td></tr></table>

</form>

我們可以從這裡分析出使用者接收資訊並將其發送到網站的輸入欄位,像是urname、ucc、uemail和uphone,uaddress如下所示(有的東西看起來很奇怪是有人在那亂改系統還沒重置)

<input type="text" value="ZAP" name="urname" style="width:200px">

<input type="text" value="1234-5678-2300-9000" name="ucc" style="width:200px">

<input type="text" value="email@email.com" name="uemail" style="width:200px">

<input type="text" value="+44 123 12345 123" name="uphone" style="width:200px">

<textarea wrap="soft" name="uaddress" rows="5" style="width:200px">

<script>window.alert()</script></textarea>

當使用者按一下 userinfo.php 表單的「更新」按鈕時,將發送 HTTP POST 請求,其中包含上述參數及其對應的值

那既然我們知道了必要的信息之後就可以隨便寫一些東西然後直接導入到這個網站裡面,就可以直接更新上面的用戶資訊啦,主要是因爲他沒有做好對請求的管理,詳細過程就不示範了因爲真的好麻煩_(:з」∠)_